ASKUL(アスクル)のランサムウェア事件を振り返る

2025年のランサム事件

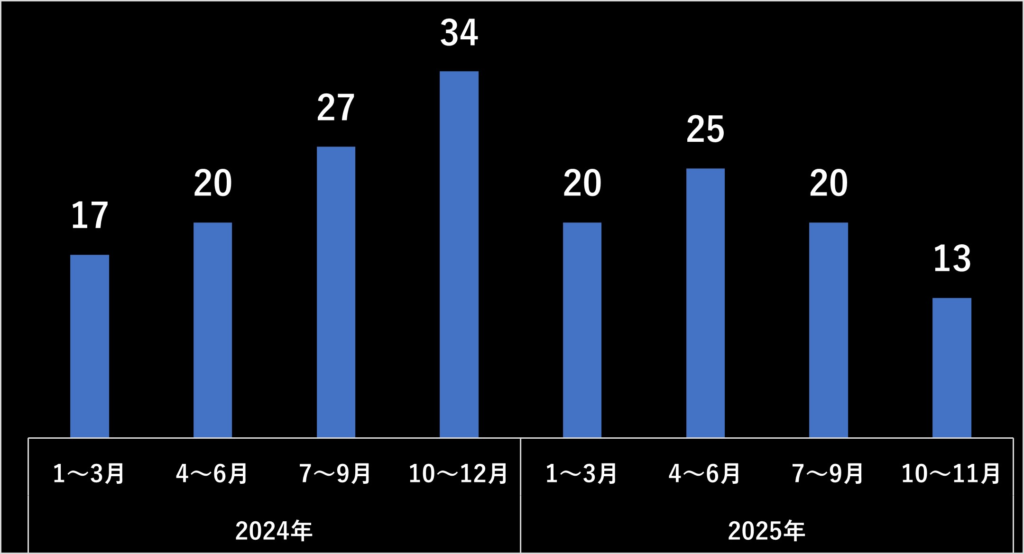

今年は大きなランサムウェアによる事件が話題になりましたね。アサヒビールやアスクルが記憶に残っていますが、SecurityGOのサイトによると、継続的に発生しています。

ランサムウェアというと、社内のファイルが暗号化されて、身代金が請求される事件ですが、その結果も気になりますが、そもそも、なぜランサムウェアに攻撃されたのかの初動と、バックアップがちゃんと取れていれば、大丈夫なはずだ!なのに、なぜ復旧に時間がかかっているのか?というところが気になりますので、振り返って生きたと思います。

アスクルのダメージ

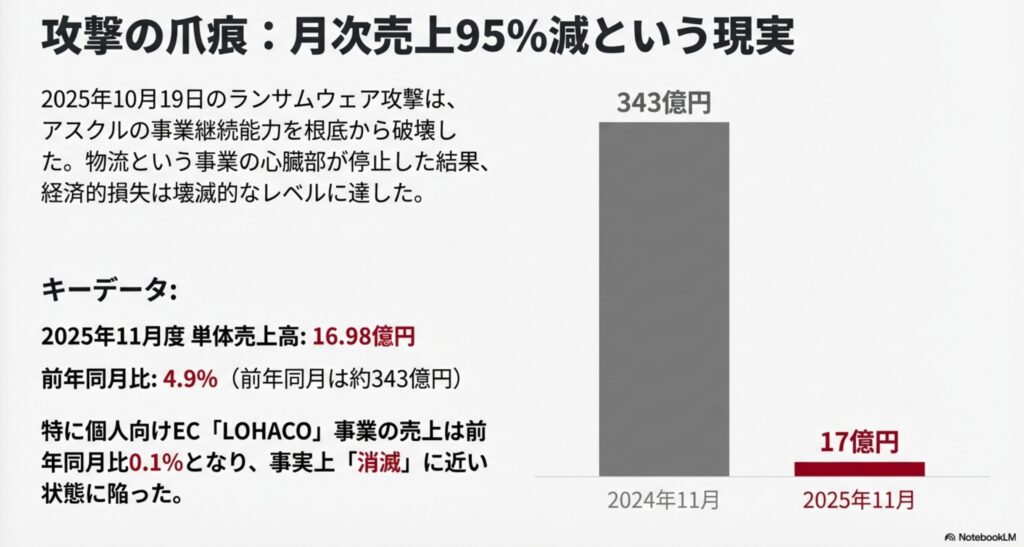

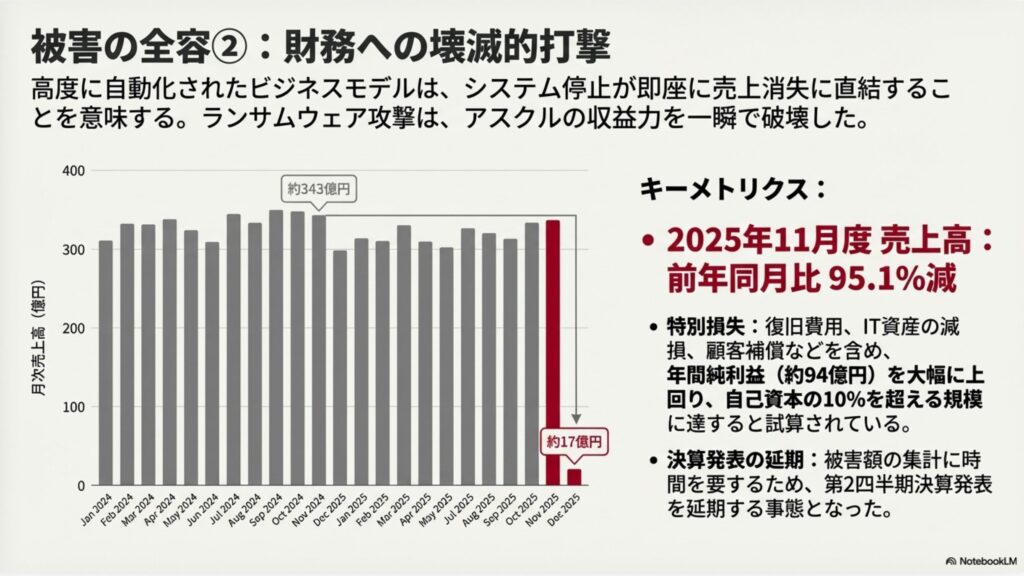

アサヒビールは、手作業でなんとか作業をして当月のダメージは30%にとどめたという記事がありましたが、ネット注文が大半のアスクル社は月次売上の95%減少とされています。個人向けのLOHACOは壊滅でした。影響は大きかったですね。

事件の概要

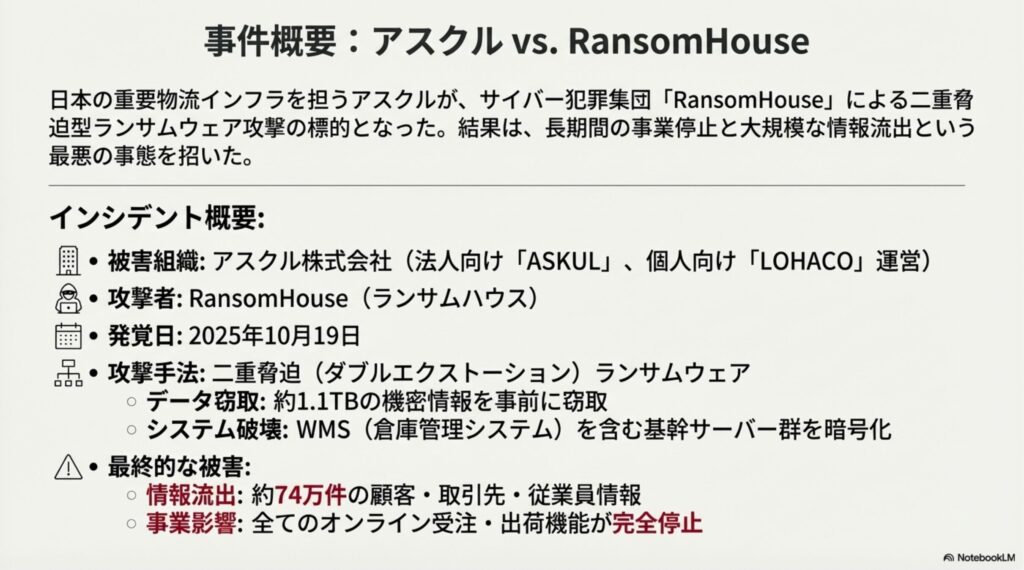

2025年10月19日に発覚したアスクルへのランサムウェア攻撃について、その技術的側面、特に攻撃者がどのようにしてシステムへ侵入し、破壊活動を実行するに至ったのか、そのプロセスを解明することを目的とした事後分析報告書です。

このインシデントは、単なる一企業のシステム障害という枠を超え、日本の物流インフラと、デジタル・トランスフォーメーション(DX)によって高度に連携された現代のサプライチェーンに内在する脆弱性を白日の下に晒した、極めて重大な事件と言えます。アスクルが標榜してきた「明日、来る(アスクル)」というサービス価値は、高度に自動化された物流システムがランサムウェアによって暗号化された瞬間、一瞬にして消失しました。

攻撃者グループ「RansomHouse」によるこの攻撃は、法人向けサービス「ASKUL」や個人向けサービス「LOHACO」を含む主要なEC・物流機能を全面的に停止させ、社会インフラとしての同社の事業継続能力を根底から揺るがしました。続くセクションでは、その巧妙かつ計画的な攻撃手口を、技術的な観点から見ていきたいと思います。

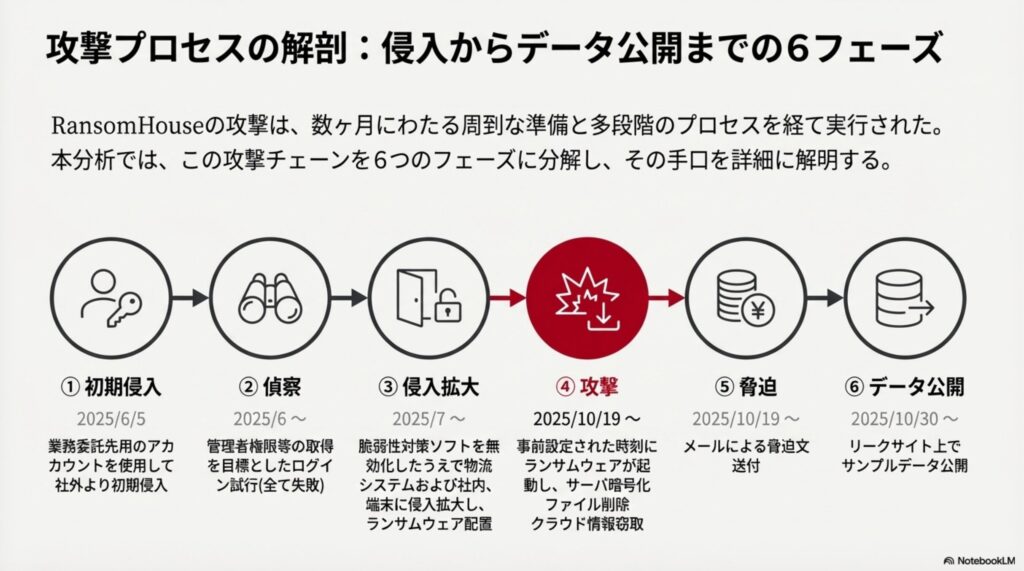

まず攻撃の全体像を時系列で見ていきたいと思います。

攻撃の全体像:侵入から破壊までの多段階プロセス

攻撃者が初期侵入から最終的なシステム破壊に至るまで、いかに計画的かつ段階的に攻撃を進行させたかを明確に示しています。数ヶ月にわたる潜伏と周到な準備を経て実行されたこの攻撃は、単発の破壊行為ではなく、明確な目的を持った多段階のプロセスで構成されていました。以下に、その全体像を6つのフェーズに分けて時系列で示します。

1. フェーズ1:初期侵入(2025年6月5日)

◦ 時期: 2025年6月5日

◦ 概要: 攻撃者は、業務委託先向けに発行された管理者アカウントの認証情報を悪用し、社外から社内ネットワークへの最初の足がかりを確立しました。

2. フェーズ2:偵察(2025年6月~10月9日)

◦ 時期: 2025年6月~10月9日

◦ 概要: ネットワーク侵入後、攻撃者は即座に破壊活動を開始せず、4ヶ月以上にわたり潜伏。この期間中に、管理者権限等の取得を目標としたログイン試行を繰り返しながら、ネットワーク構成や機密データの所在を把握する偵察活動を慎重に実行しました。

3. フェーズ3:侵入拡大(2025年7月9日~10月19日)

◦ 時期: 2025年7月9日~10月19日

◦ 概要: 偵察で得た情報を基に、EDR(Endpoint Detection and Response)などの脆弱性対策ソフトウェアを無効化。物流システムや社内システムのサーバー、端末へと侵入範囲を水平展開(ラテラル・ムーブメント)し、最終攻撃のためのランサムウェアを配置しました。

4. フェーズ4:攻撃実行(2025年10月19日~)

◦ 時期: 2025年10月19日以降

◦ 概要: 事前に設定された時刻に、配置したランサムウェアを一斉に起動。このフェーズで、データセンター内のサーバー暗号化、ファイル削除、そして外部クラウドで稼働していた「お問い合わせ管理システム」からの情報窃取という複数の破壊活動を同時に実行しました。

5. フェーズ5:脅迫(2025年10月19日~)

◦ 時期: 2025年10月19日、21日、27日

◦ 概要: システムを機能不全に陥らせた後、メールで脅迫文を送付し、身代金の支払いを要求しました。

6. フェーズ6:データ公開(2025年10月30日~)

◦ 時期: 2025年10月30日、11月10日、12月2日

◦ 概要: 身代金の支払いを拒否したアスクルに対し、窃取したデータの一部を攻撃者のリークサイト上で段階的に公開し、さらなる圧力をかけました。

この多段階にわたる攻撃プロセスは、攻撃者の高度な計画性と忍耐強さを物語っています。次のセクションでは、この巧妙な攻撃チェーンの最初の突破口となった「初期侵入」が、なぜ、どのようにして可能になったのか、その具体的な原因を深掘りします。

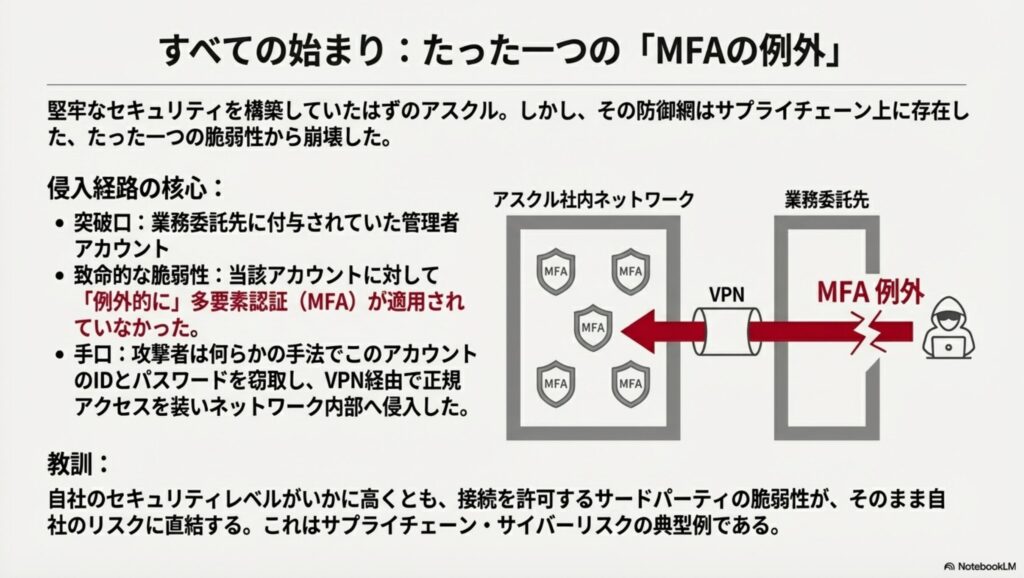

3. 侵入の起点:例外措置が招いた認証基盤の崩壊

アスクルへのサイバー攻撃における直接的な突破口は、自社の技術的な防御壁ではなく、サプライチェーン上に存在する管理上の「例外」でした。この事実は、自社のセキュリティをいかに強化しようとも、連携するパートナーの脆弱性が致命的なリスクとなり得るという、本インシデントの核心的な教訓を浮き彫りにしています。

3.1. 業務委託先アカウントへのMFA(多要素認証)適用漏れ

攻撃の直接的な侵入経路となったのは、アスクルが業務を委託していた外部パートナーに付与されていた管理者アカウントでした。アスクルは社内全体で多要素認証(MFA)の導入を進め、認証基盤を強化していましたが、この特定のアカウントに対しては「例外的に」MFAが適用されていませんでした。

MFAは、IDとパスワードという「知識情報」に加え、スマートフォンアプリのコード(所持情報)や指紋認証(生体情報)など、複数の要素を組み合わせることで認証を強化する仕組みです。このMFAが適用されていなかった一点が、攻撃者にとって最も抵抗の少ない侵入経路となり、堅牢であるはずの認証基盤に致命的な穴を開ける結果を招きました。

3.2. 窃取された認証情報によるVPN経由の侵入

MFAが未適用であったため、攻撃者は何らかの手段で窃取したIDとパスワードさえあれば、正規の管理者として振る舞うことができました。彼らはこの認証情報を利用してVPN(仮想プライベートネットワーク)経由で社内ネットワークに接続し、いとも容易に内部への侵入を成功させました。これは、自社のセキュリティレベルとは無関係に、接続を許可したサードパーティの管理不備が直接的なリスクとなる、サプライチェーン・サイバーリスクの典型的な事例です。

この認証の壁の崩壊は、攻撃者に内部での自由な活動を許す扉を開きました。一度正規のアクセス権を得た攻撃者は、検知されることなく内部ネットワークの偵察を開始し、次の攻撃フェーズへと駒を進めることになります。

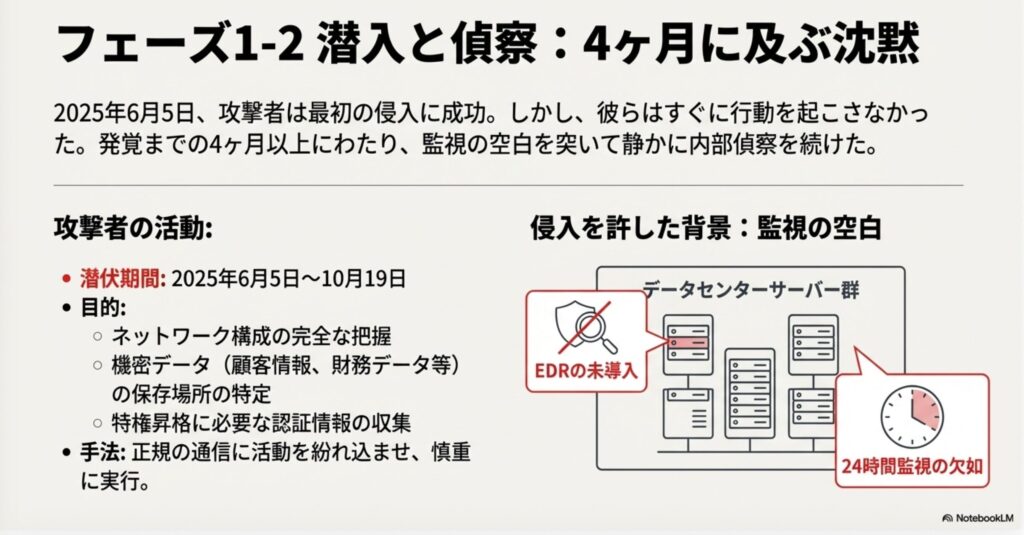

4. 内部侵害の拡大:監視の死角で進められたシステム掌握

初期侵入に成功した攻撃者は、数ヶ月もの間、検知されることなく内部に潜伏し、システム全体を掌握するに至りました。このフェーズが成功した背景には、特定の領域における技術的な防御策の不備と、組織的な監視体制の欠如という、二つの「監視の死角」が重なっていたことが挙げられます。

• 長期にわたる潜伏と偵察活動 2025年6月5日の初期侵入後、攻撃者はすぐには破壊活動を行いませんでした。彼らは4ヶ月以上にわたり内部ネットワークに潜伏し、正規の通信に紛れながら慎重に偵察活動を続けました。この期間に、物流システムや社内システムのネットワーク構成、機密データが保管されているサーバーの特定、そしてドメイン管理者権限といった強力な特権を奪取するために必要な認証情報の収集を着実に進めていたと分析されています。

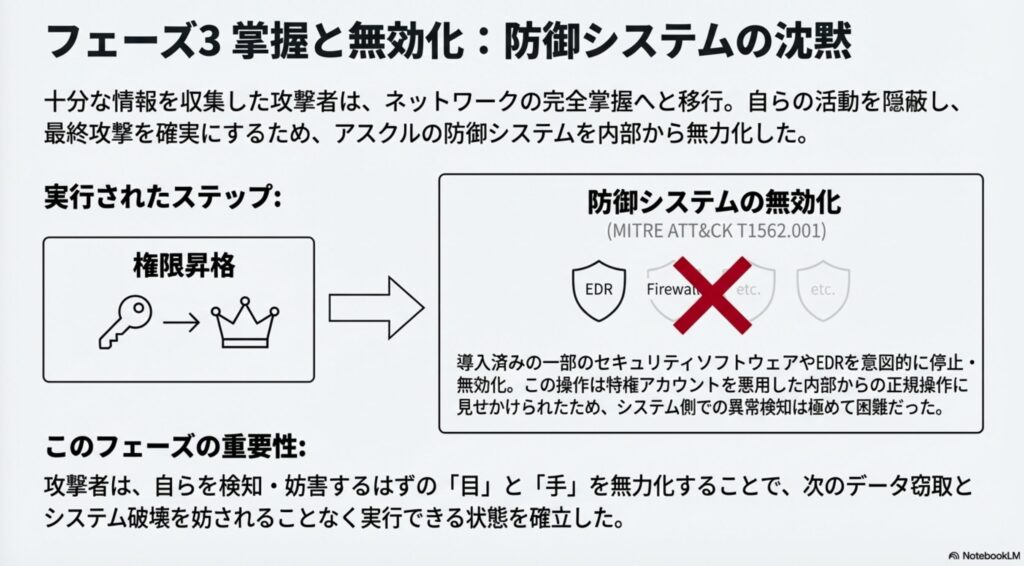

• 防御システムの無効化と権限昇格 十分な情報を収集し、ドメイン管理者などの特権を掌握した攻撃者は、最終攻撃の準備段階として、自らの活動を隠蔽するためにセキュリティソフトウェアを無力化しました。特に、エンドポイントでの不審な挙動を検知・対処するEDR(Endpoint Detection and Response)を意図的に停止させたことが確認されています。この操作は、奪取した特権アカウントを用いて内部から行われたため、システム側からは「管理者による正規の操作」と見なされ、異常として検知することが極めて困難でした。

• EDR未導入と24時間監視体制の不備 被害を拡大させた決定的な要因は、組織的な監視体制の不備です。侵害が発生した特定のデータセンター内のサーバー群には、EDRそのものが導入されていませんでした。さらに、同データセンターでは24時間365日のリアルタイム監視体制が確立されておらず、特に夜間や休日の活動を早期に捉えることができませんでした。これらの「監視の空白」が、攻撃者による長期間の潜伏と、検知されることなくシステム内部を自由に移動するラテラル・ムーブメント(横展開)を許し、システム全体を掌握される結果につながりました。

技術的・組織的な監視の網をくぐり抜け、システムを完全に掌握した攻撃者は、最終的な破壊活動の準備を整えました。次のセクションでは、彼らが実行した具体的な攻撃戦術について詳述します。

5. 最終攻撃フェーズ:RansomHouseによる巧妙な戦術

システム内部の完全な掌握を終えた攻撃者グループ「RansomHouse」は、最終攻撃フェーズにおいて、事業継続能力を効率的に麻痺させるための巧妙な戦術を組み合わせました。その手口は、単なるデータの暗号化にとどまらず、復旧を困難にし、心理的な圧力を最大化するよう周到に設計されていました。

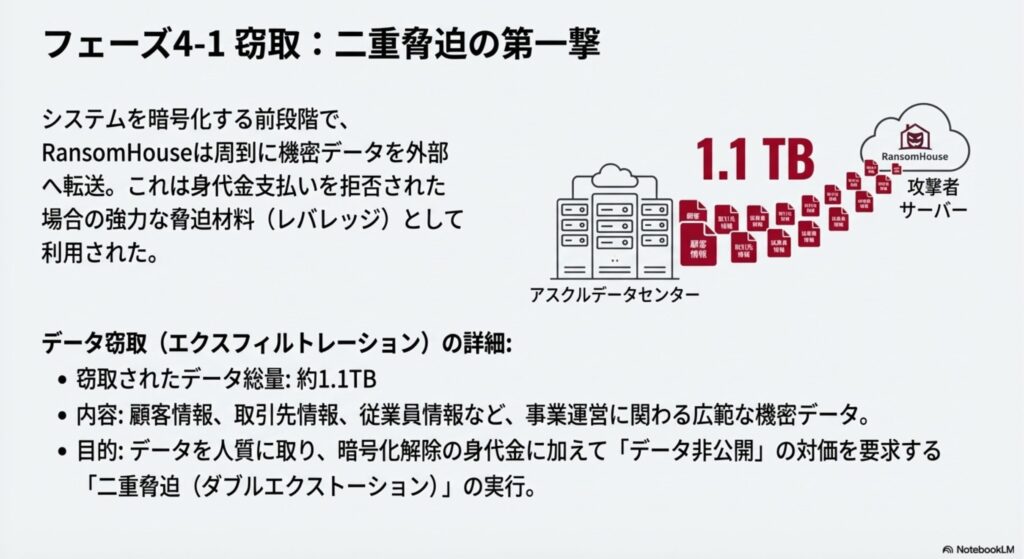

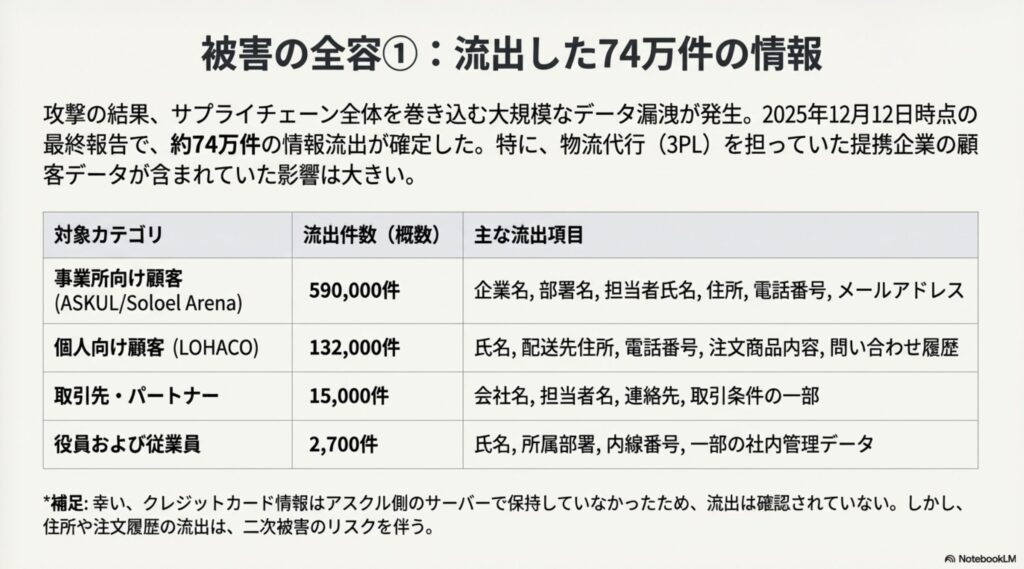

5.1. 「二重脅迫」:暗号化前の大規模なデータ窃取

RansomHouseの攻撃戦術の核となるのが「二重脅迫(ダブルエクストーション)」です。彼らはシステムを暗号化して使用不能にする前に、約1.1TBに及ぶ膨大なデータを外部サーバーへ静かに転送(エクスフィルトレーション)していました。これには、事業所向け顧客情報、個人向け顧客情報、取引先情報、そして従業員情報などが含まれており、これにより身代金の要求は「システムの復旧」だけでなく、「窃取したデータの非公開」という二重の交渉材料を持つことになります。仮に企業がバックアップからシステムを復旧できたとしても、データ公開という脅威が残り、支払いに応じざるを得ない状況へと追い込む、極めて悪質な手口です。

5.2. 仮想化環境を狙った同時多発的な暗号化

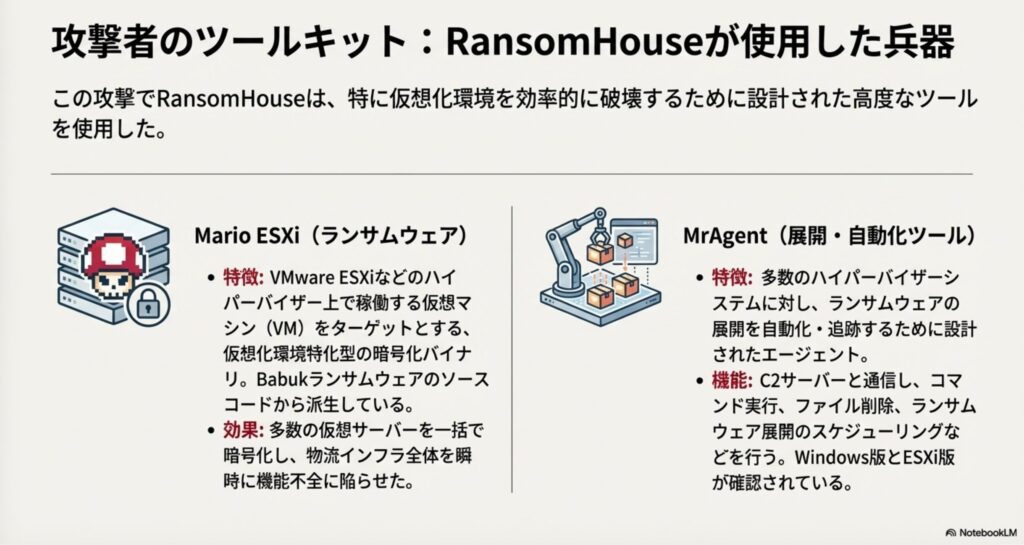

2025年10月19日、準備を終えた攻撃者は最終的な破壊活動を実行しました。調査からは、攻撃者が「MrAgent」や「Mario ESXi」といった、仮想化環境に特化した攻撃ツールを使用した可能性が指摘されています。

これらのツールの使用は、攻撃者がアスクルの仮想化インフラを事前に深く理解し、標的を絞ったペイロードを準備していたことを示唆しています。汎用的なランサムウェアではなく、VMware ESXiなどのハイパーバイザー上で稼働する多数の仮想マシンを、一元的に、かつ同時に暗号化する能力を持つこれらのツールにより、アスクルの物流を支える基幹システム群は瞬時に機能不全に陥り、高度に自動化された物流インフラ全体が麻痺する事態となりました。

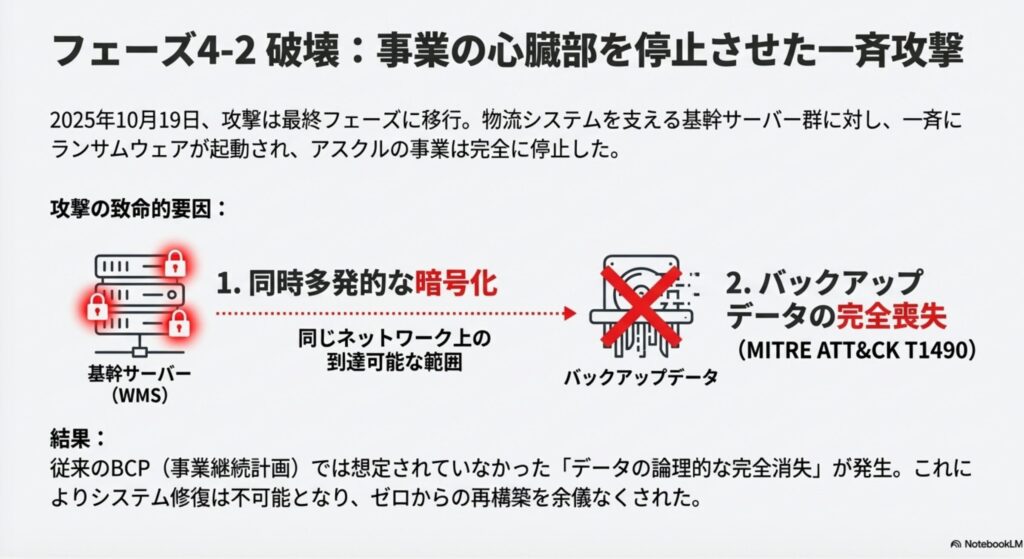

5.3. 復旧を妨げるバックアップデータの同時破壊

アスクルの事業復旧を最も困難にした致命的な一撃は、バックアップデータの喪失でした。同社は定期的にバックアップを取得していましたが、そのデータはメインシステムと同じネットワーク上の、管理者権限でアクセス可能な場所に保存されており、物理的に隔離されたオフラインバックアップや、書き換えが不可能なイミュータブルバックアップではありませんでした。特権を奪取した攻撃者は、本番データを暗号化すると同時に、このバックアップデータも一斉に削除または暗号化しました。これは、地震や火災といった物理的な災害を想定した従来のBCP(事業継続計画)では対応できない、「データの論理的な消失」を意味します。復旧の最後の砦であるバックアップを失ったことで、システムを一から再構築せざるを得ない状況に追い込まれ、サービス停止の長期化を招きました。

これらの巧妙な戦術の組み合わせは、アスクルに経済的損失だけでなく、事業運営そのものを揺るがす壊滅的な被害をもたらしました。

被害の全容

前述の通り、74万件の個人情報流出と、95%の売上高減少。当事者だったら血の気が引くというか、そのまま思考停止してしまいそうで、怖いですね。

6. 結論:連鎖した脆弱性が招いた事業停止インシデント

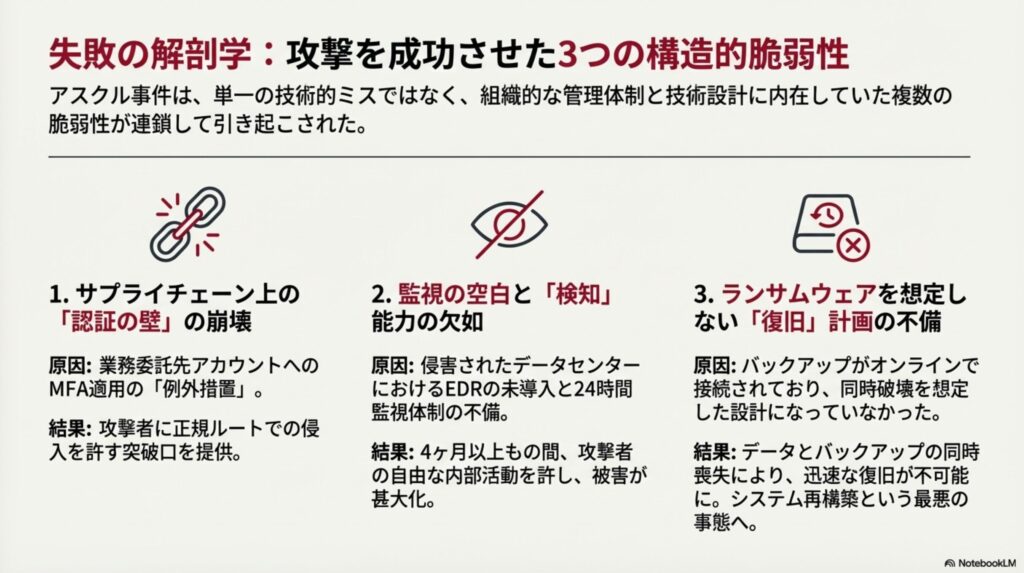

本レポートで分析したように、2025年のアスクル社ランサムウェア被害は、単一の技術的欠陥によって引き起こされたものではなく、組織的・技術的な複数の脆弱性が致命的な連鎖反応を引き起こした結果、事業停止という最悪の事態を招いたインシデントです。その連鎖は、以下の3つの段階で明確に見て取れます。

1. 侵入の起点: サプライチェーン・リスク管理の欠陥がもたらした認証基盤の突破が、攻撃者に最初の侵入口を与えました。

2. 侵害の拡大: 侵入を許した後の内部監視体制の死角(EDR未導入と24時間監視の欠如)が、攻撃者の長期間にわたる潜伏とシステム掌握を許しました。

3. 被害の壊滅化: 攻撃者の内部掌握を前提としていなかった事業継続計画(オンラインで接続された脆弱なバックアップ環境)が、バックアップデータの同時破壊を招き、迅速な復旧を不可能にしました。

このインシデントは、高度にDX化された現代のサプライチェーンにおいて、セキュリティは「鎖」のように繋がり、その強度は最も弱い輪(リンク)に依存するという事実を改めて浮き彫りにしました。自社の防御を固めるだけでは不十分であり、サプライチェーン全体を視野に入れた包括的なリスク管理と、最悪の事態を想定したレジリエンスの高いシステム設計が不可欠であることを、全ての企業に突きつける厳しい教訓となりました。

そんなところで。