どこよりも早い!? 令和7年度 中小企業診断士試験 1次試験解答解説【経営情報システム】

ClaudeにPDFをアップして、問題文を文字起こしして、回答して、解説してとお願いしました。

- 1. 正解発表

- 2. 第1問 USB

- 3. 第2問 仮想化技術

- 4. 第3問 RFID

- 5. 第4問 Webアプリケーション

- 6. 第5問 通信プロトコル

- 7. 第6問 ブロックチェーン技術

- 8. 第7問 ソフトウェアテスト

- 9. 第8問 IoT

- 10. 第9問 システム稼働率

- 11. 第10問 情報システムの信頼性設計

- 12. 第11問 データベース正規化

- 13. 第12問 SQL(JOIN操作)

- 14. 第13問 システム開発手法

- 15. 第14問 エコーチェンバー現象

- 16. 第15問 システム監査基準

- 17. 第16問 データウェアハウス

- 18. 第17問 情報システムの概念と技術

- 19. 第18問 WBS(Work Breakdown Structure)

- 20. 第19問 ランサムウェア

- 21. 第20問 AI攻撃

- 22. 第21問 デジタルガバナンス・コード 3.0

- 23. 第22問 製造分野DX度チェック

- 24. 第23問 プロジェクト管理(EVM)

- 25. 第24問 サービスレベル(稼働率)

- 26. 第25問 機械学習の回帰タスク

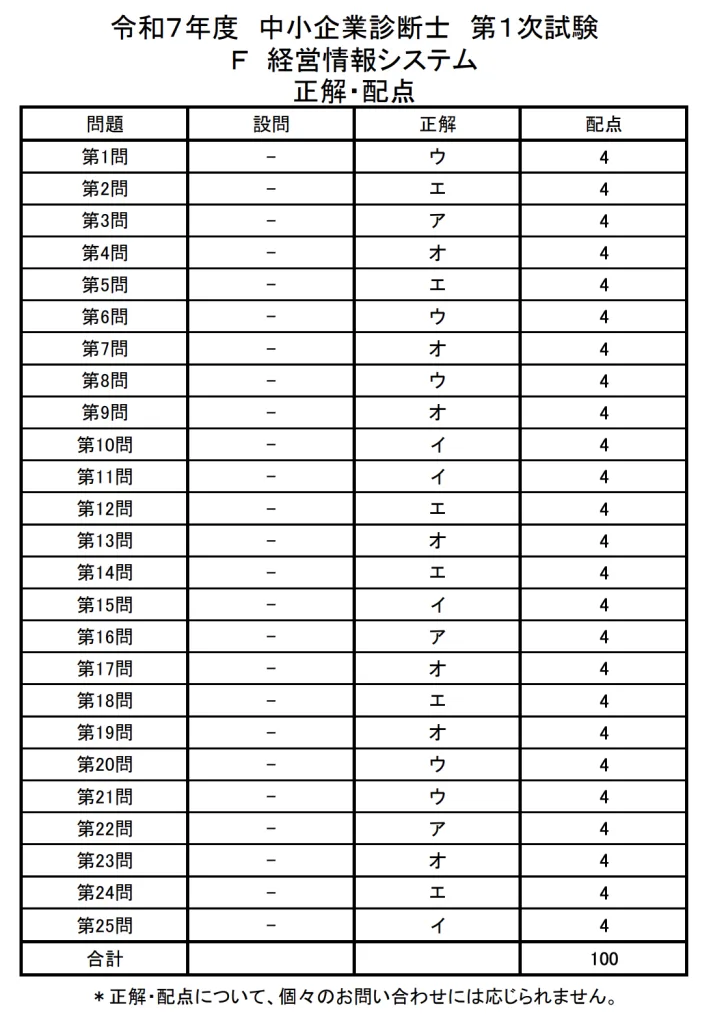

正解発表

正解のPDFはこちら

Claudeにきいてみました。

正答しているか、解説が正しいかは後日確認していきます、とりあえずアップ

令和7年度 経営情報システム 第1次試験問題 解答・解説

第1問 USB

問題: PC やスマートフォンなどに周辺機器を接続する USB に関する記述の正誤の組み合わせとして、最も適切なものを下記の解答群から選べ。

a. USB は、上位規格のポートに下位規格のケーブルを介して下位規格の周辺機器を接続する場合、通信速度は最も上位の規格に依存する。 b. USB は、PC やスマートフォンなどの電源を入れたまま周辺機器が接続できるホットプラグ対応のシリアルインタフェースである。 c. USB Type-C のコネクタは、PC やスマートフォンなどの USB Type-C のポートに上下どちらの向きでも差し込むことができる。 d. すべての USB Type-C のポートは、USB Power Delivery 規格に対応しているので、USB Type-C のケーブルを介して外部ディスプレイモニタに映像を出力することができる。

解答:ウ(a:誤 b:正 c:正 d:誤)

解説:

- a:誤。通信速度は最も低い規格に依存する(最弱のリンク)

- b:正。USBはホットプラグ対応のシリアルインタフェース

- c:正。USB Type-Cは上下対称のリバーシブル設計

- d:誤。すべてのUSB Type-CポートがUSB Power DeliveryやDisplayPort Alt Modeに対応しているわけではない

第2問 仮想化技術

問題: クラウドコンピューティングにおいて、仮想化技術は IT リソースの効率的な活用を支えている。仮想化技術に関する記述として、最も適切なものはどれか。

解答:エ

解説:

- ア:誤。コンテナはOS仮想化技術で、ゲストOSを必要としない

- イ:誤。コンテナはゲストOSを必要としない

- ウ:誤。これはコンテナの説明。ハイパーバイザは仮想マシンを管理する技術

- エ:正。ハイパーバイザは単一の物理マシン上に複数の仮想マシンを稼働させる技術

第3問 RFID

問題: RFID は、検品や棚卸などの業務で商品の識別に用いられる技術である。RFID に関する記述として、最も適切なものはどれか。

解答:ア

解説:

- ア:正。RFタグのメモリには、リードオンリー型、ライトワンス・リードメニー型、リード・ライト型がある

- イ:誤。RFIDは電波を使用し、カメラによる画像処理は使わない

- ウ:誤。RFIDは電波を使用し、赤外線は使わない

- エ:誤。パッシブタグは外部からの電波で電力を得て動作する

第4問 Webアプリケーション

問題: Web アプリケーションにおいて、クライアントとサーバ間のデータ交換に関する記述の正誤の組み合わせ

a. REST は、HTTP メソッドを用いることなく、Web アプリケーションを通じてサーバ OS が提供する各機能を利用する仕組みである。 b. Web API は、HTML と CSS を使用して、クライアント上で動的な Web ページ表示を可能にする仕組みである。 c. JSON は、Web アプリケーションのデータ交換に使用されているデータ形式の1つである。 d. HTTP は、リクエストを送信するクライアントとレスポンスを返すサーバが、HTML 文書などをやり取りするために用いられるプロトコルである。

解答:オ(a:誤 b:誤 c:正 d:正)

解説:

- a:誤。RESTはHTTPメソッド(GET、POST、PUT、DELETEなど)を積極的に活用する

- b:誤。Web APIはプログラム間のデータ交換の仕組み。HTMLとCSSでの動的表示はJavaScript

- c:正。JSONはWebアプリケーションで広く使われるデータ交換形式

- d:正。HTTPはクライアント・サーバ間の通信プロトコル

第5問 通信プロトコル

問題: 情報ネットワークで用いられる通信プロトコルに関する記述とその用語の組み合わせ

a. データ転送において信頼性よりも速度を重視し、通信の確認や再送制御を行わず、リアルタイム性が求められる場面で用いられる通信プロトコル。 b. ネットワークに接続する機器に、IP アドレスなど通信に必要な設定情報を自動的に割り当てるために用いられる通信プロトコル。 c. ネットワーク上で、正しい宛先にデータパケットを届けるために必要な経路選択およびアドレス指定を行うために用いられる通信プロトコル。

解答:エ(a:UDP b:DHCP c:IP)

解説:

- a:UDP(User Datagram Protocol)- コネクションレスで高速

- b:DHCP(Dynamic Host Configuration Protocol)- IPアドレス自動割当

- c:IP(Internet Protocol)- パケット配送とルーティング

第6問 ブロックチェーン技術

問題: ブロックチェーン技術に関する記述の正誤の組み合わせ

a. コンソーシアム型ブロックチェーンでは、誰もがブロックチェーン上のデータを読むことも書き込むこともできる。 b. パブリック型ブロックチェーンでは、ブロックチェーンにデータを書き込むために、コンセンサスアルゴリズムによる正当性の承認が必要になる。 c. プライベート型ブロックチェーンでは、ブロックチェーンにデータを書き込むために、ネットワーク参加者全員による承認が必ず必要になる。 d. NFT は、契約または合意の条件に基づき、ブロックチェーン上で自動的に取引を処理・実行・記録するコンピュータプログラムである。

解答:ウ(a:誤 b:正 c:誤 d:誤)

解説:

- a:誤。コンソーシアム型は特定の組織・グループのみがアクセス可能

- b:正。パブリック型ではコンセンサスアルゴリズムが必要

- c:誤。プライベート型は管理者が制御し、全員の承認は不要

- d:誤。これはスマートコントラクトの説明。NFTは非代替性トークン

第7問 ソフトウェアテスト

問題: 利用者に品質の高い情報システムを提供するために、ソフトウェアのテストは欠かせない。テストに関する記述として、最も適切なものはどれか。

解答:オ

解説:

- ア:誤。これはベータテストの説明。アルファテストは開発者側で行う

- イ:誤。これは負荷テストの説明。回帰テストは変更後の既存機能の確認

- ウ:誤。これは同値分割の説明。境界値分析は境界付近の値をテスト

- エ:誤。これはスタブの説明。ドライバは下位から上位に向かうテスト用のモジュール

- オ:正。ホワイトボックステストは内部構造を考慮したテスト

第8問 IoT

問題: IoT に関する記述の正誤の組み合わせ

a. エッジコンピューティングは、IoT 機器や、その近くに配置したコンピュータでデータを処理する技術である。 b. IoT 機器に使用されるすべてのワンボードマイコンには、OS として Linux が組み込まれている。 c. IoT 機器の構成要素の1つであるサーミスタは、方位センサーである。 d. LPWA(Low Power Wide Area)は、広範囲をカバーし、低消費電力で運用できる通信技術である。

解答:ウ(a:正 b:誤 c:誤 d:正)

解説:

- a:正。エッジコンピューティングはデータ発生源に近い場所での処理

- b:誤。組み込みOSは多様で、すべてがLinuxではない

- c:誤。サーミスタは温度センサー。方位センサーは磁気センサー

- d:正。LPWAは低電力広域ネットワーク技術

第9問 システム稼働率

問題: 稼働率が同じ装置Xを3台組み合わせたシステムの稼働率を高い順に並べる

解答:ウ(b、c、a)

解説: 装置の稼働率をRとすると(0 < R < 1):

- a(直列接続):R × R × R = R³

- b(完全並列):1 – (1-R)³ = 3R – 3R² + R³

- c(混合接続):{1 – (1-R)²} × R = (2R – R²) × R = 2R² – R³

R³ < 2R² – R³ < 3R – 3R² + R³ の関係が成り立つため、b > c > a

第10問 情報システムの信頼性設計

問題: 情報システムの信頼性設計に関する記述として、最も適切なものはどれか。

解答:イ

解説:

- ア:誤。これはフォールバックの説明

- イ:正。フォールトアボイダンスは故障発生を未然に防ぐ設計

- ウ:誤。これはフェイルセーフの説明

- エ:誤。これはフォールトトレランスの説明

- オ:誤。これはフェイルオーバーの説明

第11問 データベース正規化

問題: 開講講座一覧表の正規化に関する記述の正誤

主キー:開講コード

解答:エ(a:正 b:誤 c:誤)

解説:

- a:正。第1正規形:各項目が単一値

- b:誤。第2正規形ではない。講師コード→講師の部分関数従属がある

- c:誤。第3正規形でもない(第2正規形でないため)

第12問 SQL(JOIN操作)

問題: 登録ユーザと商品登録管理テーブルから購入商品登録状況を取得するSQL

解答:エ(①:LEFT OUTER JOIN ②:登録ユーザ.顧客ID,商品登録管理.商品コード)

解説:

- すべての登録ユーザを表示し、商品登録のないユーザも含める必要があるためLEFT OUTER JOIN

- GROUP BYは集約関数COUNT使用時に必要で、顧客IDと商品コードでグループ化

第13問 システム開発手法

問題: システム開発手法に関する記述の正誤

a. デイリースクラムでは、スプリントの成果をステークホルダーに提示し、フィードバックを得る。 b. ローコード開発では、システムの全体像をモデル化し、優先度を付けた機能単位で計画、設計、構築を反復的に行う。 c. DevOps では、開発と運用のフェーズを明確に分離して、システムの導入や更新を柔軟かつ迅速に行う。 d. XP におけるペアプログラミングでは、2人のプログラマがペアとなり、相談やレビューを行いながら、協力してプログラムの開発を行う。

解答:オ(a:誤 b:誤 c:誤 d:正)

解説:

- a:誤。これはスプリントレビューの説明。デイリースクラムは日次の進捗確認

- b:誤。これはアジャイル開発の説明。ローコードは視覚的な開発ツール

- c:誤。DevOpsは開発と運用を統合する概念

- d:正。ペアプログラミングの正しい説明

第14問 エコーチェンバー現象

問題: SNS などで見られるエコーチェンバーと呼ばれる現象に関する記述

解答:エ

解説: エコーチェンバー現象とは、特定の意見や価値観を持つ集団内でのみ情報が共有され、異なる視点が排除されることで、偏った情報が強化される現象。

第15問 システム監査基準

問題: 経済産業省の「システム監査基準」の空欄埋め問題

解答:イ(A:客観性 B:コントロール C:リスク)

解説: システム監査では監査人の専門性と客観性、ITシステムのコントロール(統制)、リスクへの対応が重要な要素。

第16問 データウェアハウス

問題: データウェアハウスに関する記述として、最も適切なものはどれか。

解答:ア

解説:

- ア:正。ETL(Extract, Transform, Load)の正しい説明

- イ:誤。OLTPはオンライン取引処理。多次元分析はOLAP

- ウ:誤。データウェアハウスは主題指向でリレーショナル型

- エ:誤。これはデータマートの説明

- オ:誤。これはデータレイクの説明

第17問 情報システムの概念と技術

問題: 情報システムの概念やそれに使われる技術に関する記述

解答:オ

解説:

- ア:誤。これはVRの説明。ARは現実世界に仮想情報を重畳

- イ:誤。CTIはComputer Telephony Integration(電話とコンピュータの統合)

- ウ:誤。RPAはRobotic Process Automation(業務自動化)

- エ:誤。SEOはSearch Engine Optimization(検索エンジン最適化)

- オ:正。SFAはSales Force Automation(営業支援システム)

第18問 WBS(Work Breakdown Structure)

問題: WBS に関する記述の正誤

a. WBS 辞書とは、プロジェクト全体の範囲、成果物、前提条件や制約条件などを記述した文書のことである。 b. ワークパッケージとは、WBS の最下位レベルの作業群のことで、進捗状況などをコントロールする際の最小単位である。 c. 100%ルールとは、WBS の階層構造において、上位の作業を過不足なく下位の複数の作業に展開するルールのことである。 d. イテレーションとは、WBS を作成する際、早期に完了しなければならない作業は詳細に計画し、将来の作業は概略にとどめておいて、時期がきたら詳細化を繰り返す反復計画技法のことである。

解答:エ(a:誤 b:正 c:正 d:誤)

解説:

- a:誤。これはプロジェクト憲章の説明。WBS辞書はWBS要素の詳細情報

- b:正。ワークパッケージはWBSの最下位レベル

- c:正。100%ルールの正しい説明

- d:誤。これはローリングウェーブ計画法の説明

第19問 ランサムウェア

問題: ランサムウェアに関する記述として、最も適切なものはどれか。

解答:エ

解説:

- ア:誤。EDRは侵入後の検知・対応。EPPが事前防止

- イ:誤。EPPが事前防止。EDRが事後対処

- ウ:誤。バックアップはオフラインで保管すべき

- エ:正。感染時の適切な初期対応

- オ:誤。主要な侵入経路は正しいが、すべてではない

第20問 AI攻撃

問題: AI システムに対する攻撃に関する用語の空欄埋め

解答:ウ(A:敵対的サンプル攻撃 B:モデル反転攻撃 C:プロンプト・インジェクション)

解説:

- A:敵対的サンプル攻撃(Adversarial Attack)

- B:モデル反転攻撃(Model Inversion Attack)

- C:プロンプト・インジェクション(Prompt Injection)

第21問 デジタルガバナンス・コード 3.0

問題: DX経営に求められる5つの柱の空欄埋め

解答:ウ(A:DX戦略の推進 B:デジタル人材の育成・確保 C:ステークホルダーとの対話)

解説: デジタルガバナンス・コード 3.0では、DX戦略の推進、デジタル人材の育成・確保、ステークホルダーとの対話が重要な要素として位置づけられている。

第22問 製造分野DX度チェック

問題: 進展レベル3を表現している記述として最も適切なもの

解答:ア

解説: 進展レベル3は「変化に対応できる仕組みが構築できている」状態。企業間でのデータやり取りが可能な状態が該当。

第23問 プロジェクト管理(EVM)

問題: 4つのプロジェクトの完了時総コストの予測

解答:ウ(B、A、C、D)

解説: EAC(完了時総コスト予測)= BAC ÷ CPI(コスト効率指数) CPI = EV ÷ AC で計算

- A: CPI = 540÷600 = 0.9, EAC = 1,080÷0.9 = 1,200万円

- B: CPI = 432÷400 = 1.08, EAC = 1,080÷1.08 = 1,000万円

- C: CPI = 540÷512 = 1.055, EAC = 1,080÷1.055 = 1,024万円

- D: CPI = 480÷512 = 0.9375, EAC = 1,080÷0.9375 = 1,152万円

小さい順:B < C < D < A

第24問 サービスレベル(稼働率)

問題: サービスレベル目標を達成するための最低稼働率

解答:エ(98.3%)

解説: 年間時間:8,760時間 計画停止:月2回×10時間×12か月 = 240時間 合意済みサービス時間:8,760 – 240 = 8,520時間 計画外停止許容時間:142時間 稼働時間:8,520 – 142 = 8,378時間 稼働率:8,378 ÷ 8,520 = 0.983 = 98.3%

第25問 機械学習の回帰タスク

問題: 回帰タスクに関する空欄埋め

解答:イ(①:教師あり ②:MSE ③:RMSE ④:MAE)

解説:

- ①:回帰は教師あり学習

- ②:MSE(Mean Squared Error)= 平均二乗誤差

- ③:RMSE(Root Mean Squared Error)= 二乗平均平方根誤差

- ④:MAE(Mean Absolute Error)= 平均絶対誤差