SCS評価制度に中小企業は対応が求められる? サプライチェーン強化に向けたセキュリティ対策評価制度

セキュリティ10大脅威でも2位

昨年のIPAが発表する情報セキュリティの10大脅威では、ランサムウェアの攻撃が1位でした。アサヒビールや、アスクルがやられてしばらく業務が止まっていたのが記憶に新しいところです。

1位はずっとランサムですが、サプライチェーンへの攻撃も2位です。自社だけがセキュリティが完璧だとしても(完璧はありえないですが)、取引先がセキュリティ事故を犯せば、影響を受けることになるでしょう。サプライチェーンの中でセキュリティを担保するのは、他社のことでもあり難しいところです。

SCS評価制度が構築される?

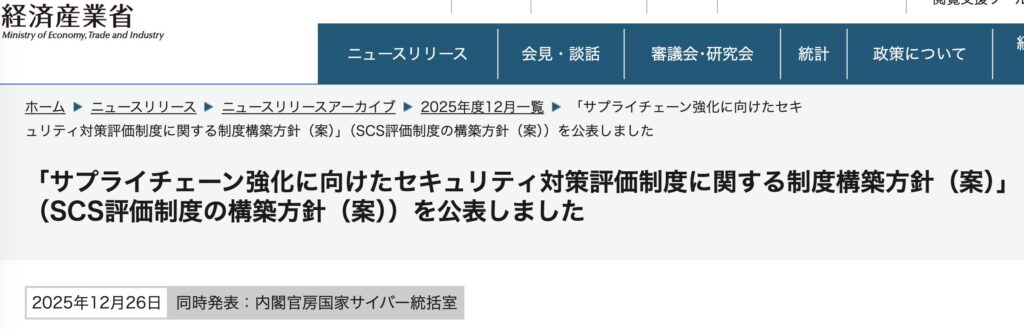

そんな中、年末に経済産業省からサプライチェーンの強化に向けたセキュリティ評価制度を今後構築していくぞ!といった案が出て、現在意見を公募中です。

ISMS(情報セキュリティマネジメントシステム)やPマーク(プライバシーマーク)のように評価されて取得していくものになるのでしょうか。サプライチェーンの中ですから、取引の中で、中小企業もこの仕組みで評価されないと、はじかれてしまう危険があるものになるでしょうか。

ISO9000(品質)やISO14000(環境)の他に、IS27000(情報セキュリティ)もあるのですが、ISO27000を持っていないと取引しない!というのは大企業はともかく、中小企業ではあんまりないのかなと思います。

ということで、SCS評価制度についてどのような検討がなされているのか調べてみたいと思います。

SCS評価制度できるとどうなる?

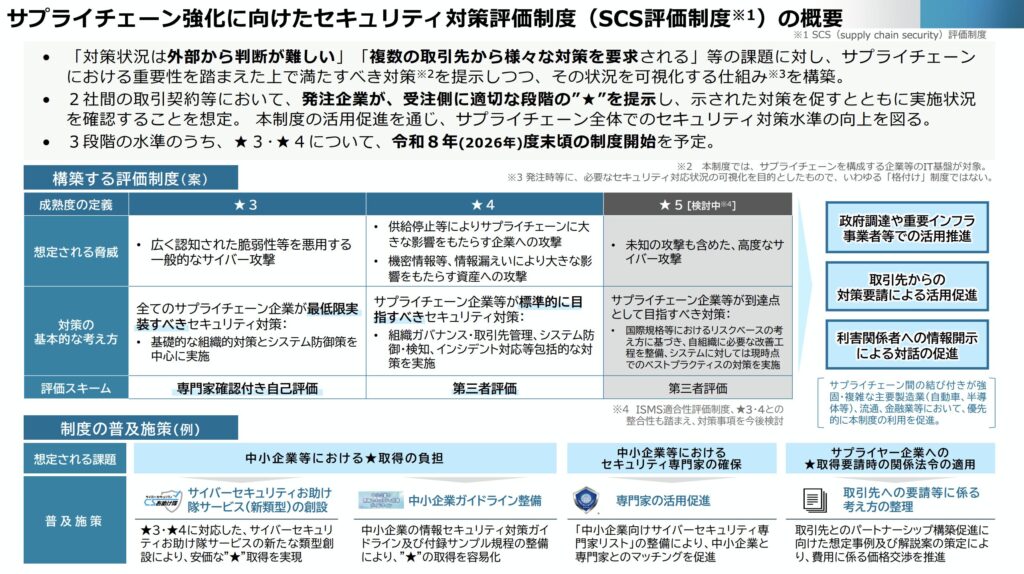

取引先から「弊社のセキュリティ基準を満たしてください」という依頼が来たとき、その内容が各社バラバラで、対応に困ったことはありませんか?近年、多くの企業がこのような状況に直面しており、取引先ごとに異なるセキュリティ要求への対応は、大きな負担となり、時には新たなリスクを生む原因にもなっています。これは、企業間のセキュリティ対策を測るための共通の「ものさし」が存在しなかったことが大きな原因です。

この課題を解決するため、経済産業省が中心となって「サプライチェーン強化に向けたセキュリティ対策評価制度(SCS評価制度)」の導入準備を進めています。この制度は、サプライチェーン全体で使える統一された分かりやすい基準を作り、日本のすべての企業の安全性を高めることを目指しています。

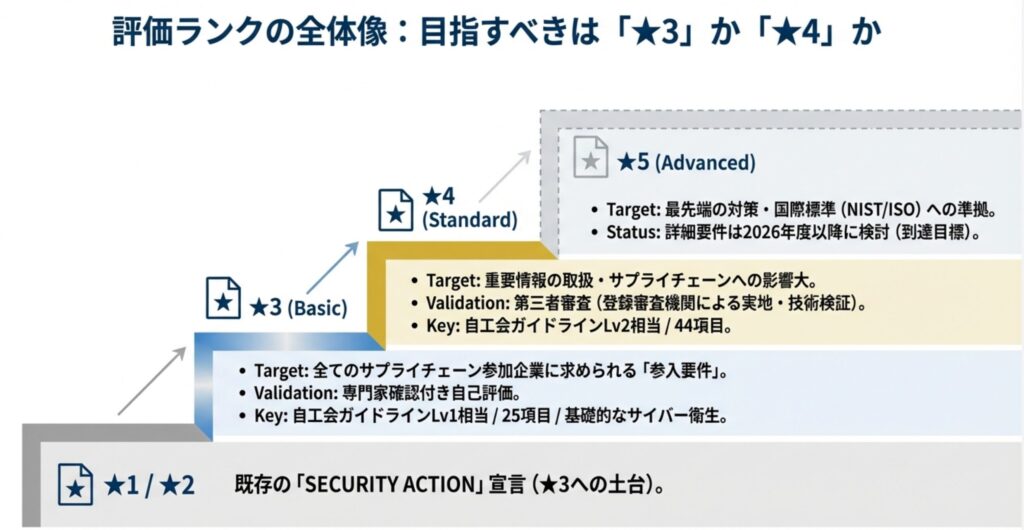

この記事では、2026年度から本格的に始まるこの新しい制度、「SCS評価制度」とは何か、なぜ今必要なのか、そして企業はどう備えればよいのかを、特に中小企業にとって中心となる「★3」と「★4」の違いに焦点を当てて、誰にでも分かるように徹底解説します。

なぜ今、SCS評価制度が必要なの?

近年、「サプライチェーン攻撃」と呼ばれるサイバー攻撃が深刻化しています。これは、まるで堅固な城(大企業)の正門を攻めるのではなく、警備の薄い食料の納入業者(取引先の中小企業)を狙い、そこから城全体に影響を及ぼすような攻撃手法です。一社のセキュリティの弱点が、取引関係を通じて多くの企業に被害を広げてしまうのです。

この状況は、サプライチェーンに関わるすべての企業にとって、2つの大きな課題を生み出しています。

• 発注企業側の課題 取引先のセキュリティ対策がどの程度のレベルなのか、外部から正確に判断することが非常に難しいという問題があります。「この会社は本当に安全なのか?」という不安を抱えたまま取引をせざるを得ない状況です。

• 受注企業側の課題 複数の取引先から、それぞれ異なる基準でセキュリティ対策を求められ、その都度対応しなければならないという大きな負担がかかっています。特に中小企業にとっては、このバラバラな要求に応え続けることは非常に困難です。

これらの課題が、サプライチェーン全体のセキュリティレベル向上を妨げる大きな壁となっていました。SCS評価制度は、この壁を取り払うために作られた、まさに待望の解決策なのです。

しかし、この制度は単なる解決策ではなく、新しいビジネスの現実でもあります。制度が始まれば、受注企業は発注元から「2027年度からセキュリティ要件として★4の取得を求めるので対応してください」と、ある日突然、具体的なレベルの取得を求められる可能性があります。これは、制度に対応できない企業が、将来的に契約を失うリスクに直面することを意味しており、もはや他人事ではありません。

SCS評価制度の全体像

SCS評価制度の公式な目的は、企業のセキュリティ対策を評価し、そのレベルを「見える化」することで、サプライチェーン全体の安全性を高めることです。ここで重要なのは、この制度が企業の優劣を競う「格付け」ではないという点です。あくまで、サプライチェーン上の役割やリスクに応じて、適切な対策が実施されているかを確認・可視化するための仕組みです。

制度では、対策のレベルに応じて★3から★5までの段階が設定されています。

| レベル (Level) | 想定される脅威 (Assumed Threat) | 対策の考え方 (Approach to Countermeasures) | 評価方法 (Evaluation Method) |

|---|---|---|---|

| ★3 (Basic) | 一般的なサイバー攻撃(広く認知された脆弱性を悪用) | サプライチェーン企業が最低限実装すべき基礎的なセキュリティ対策 | 専門家確認付き自己評価 |

| ★4 (Standard) | サプライチェーンに大きな影響を与える攻撃や機密情報への攻撃 | 組織ガバナンス、取引先管理、システム防御、インシデント対応など包括的な対策 | 第三者評価 |

| ★5 (Advanced) | 未知の高度なサイバー攻撃 | 国際規格に基づくリスクベースの改善プロセスとベストプラクティスに基づく対策 | 第三者評価 |

この制度は、既存のセキュリティ基準との関係性の中で、以下のように位置づけられています。

• 既存の自己宣言制度「SECURITY ACTION (★1, ★2)」よりは上位

• ISMS (ISO27001) などの国際的な認証よりは中間的なレベル

多くの企業にとって、まず目標となるのは「★3」と「★4」です。次のセクションでは、この2つのレベルの違いをさらに詳しく見ていきましょう。

「★3」と「★4」のレベルの違いを徹底比較

多くの企業にとって最も関わりが深い「★3」と「★4」。この2つの違いを、身近な例えを使って理解しましょう。

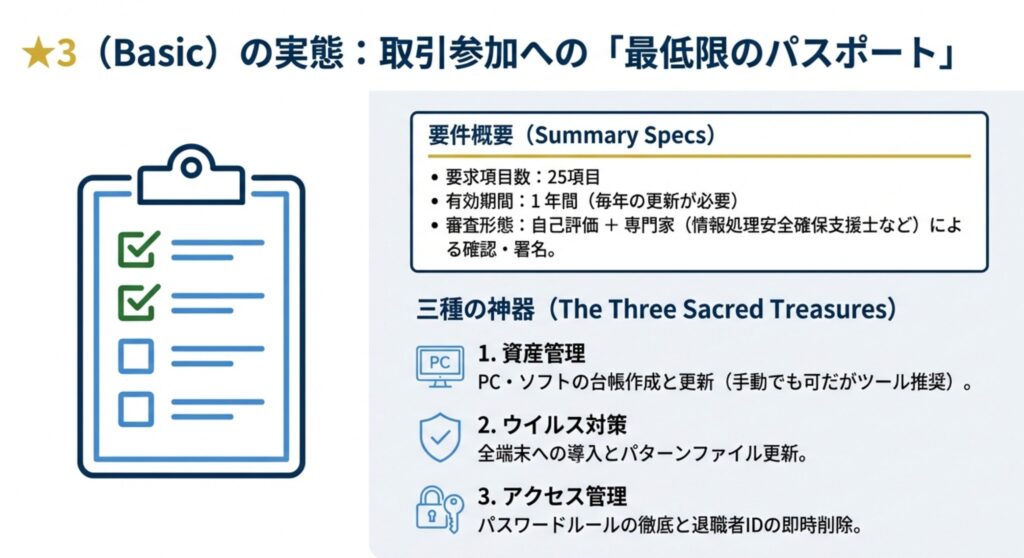

★3 (Basic) – 会社の「必須の健康診断」

★3は、サプライチェーンに参加するすべての事業者が「最低限実装すべきレベル」です。これは、いわば会社のITシステムにおける「年に一度の義務的な健康診断」のようなもの。基本的な健康状態(セキュリティ対策)が保たれているかを確認し、「ひとまず健康です」というお墨付きをもらうイメージです。評価方法も「専門家確認付き自己評価」となっており、専門家のアドバイスを受けながら自社でチェックリストを埋めていく形式です。

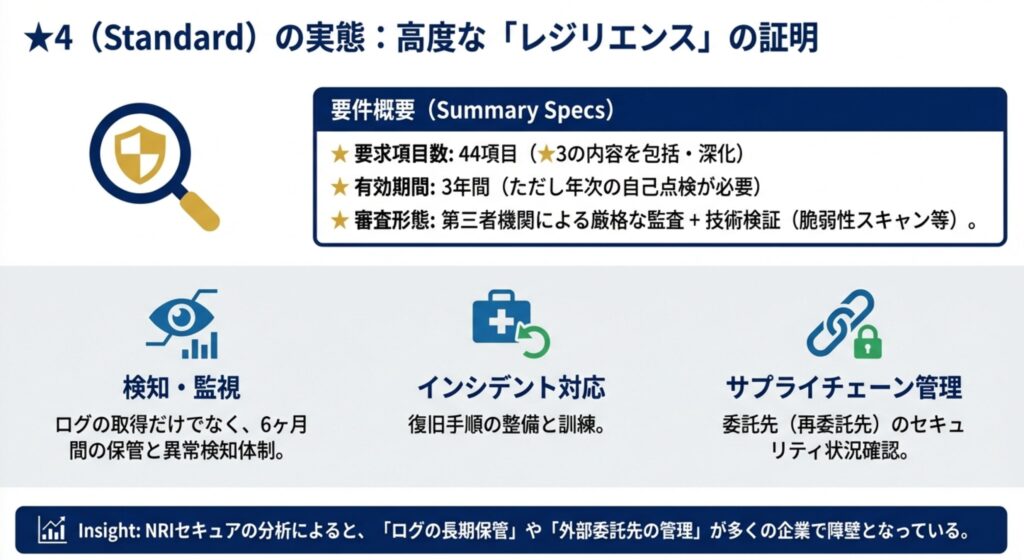

★4 (Standard) – 「健康管理の専門資格」

★4は、多くの企業が目指すべき「標準的な到達目標」です。これは、「健康・安全管理に関する専門的な資格を取得する」ことに例えられます。単に自分の健康を守るだけでなく、周囲(取引先)に安心を与え、万が一の事態にも対応できる包括的で積極的な体制が整っていることを証明します。そのため、評価方法もより厳格な「第三者評価(監査)」が必要となります。

両者の違いをまとめると、以下のようになります。

| 比較ポイント | ★3 (Basic) | ★4 (Standard) |

|---|---|---|

| 目標 | 基礎的な防御(一般的な攻撃を防ぐ) | 包括的な防御と事業継続(取引先資産の保護と迅速な復旧を含む) |

| 評価方法 | 専門家確認付き自己評価 | 第三者機関による評価(監査) |

| 有効期間 | 1年 | 3年(ただし毎年自己評価が必要) |

| 主な対象 | 全てのサプライヤー | 重要な機密情報や基幹業務を扱うサプライヤー |

では、発注元の企業は、取引先に対してどちらのレベルを求めればよいのでしょうか。その判断基準を見ていきましょう。

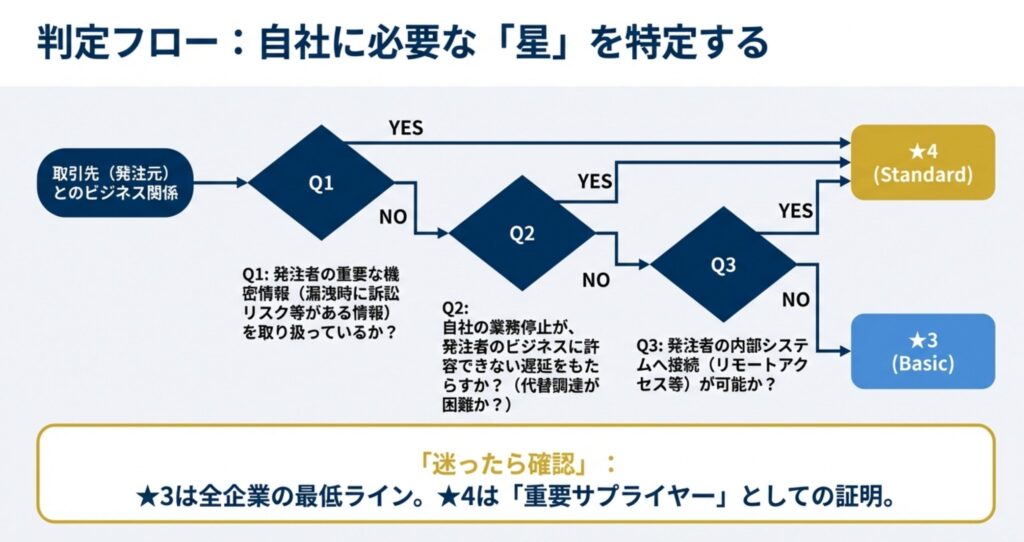

あなたの取引先はどっち?「★3」か「★4」かの見分け方

SCS評価制度では、発注企業が取引先(サプライヤー)にどちらのレベルを要求すべきか、明確な判断モデルが示されています。あなたがもしマネージャーなら、次の3つの質問を取引先に当てはめてみてください。

1. あなたの会社の重要な機密情報を取り扱いますか? ここで言う「重要機密情報」とは、漏えいした場合に会社の信用失墜や損害賠償につながるような、ビジネスに重大な影響を及ぼすデータのことです。もし答えが「はい」なら → ★4 を要求すべきです。

2. その会社の事業が止まると、自社の事業も止まりますか? これは、その取引先が提供する製品やサービスが、他の会社ですぐに代替できないほど重要かどうかを問う質問です。もし答えが「はい」なら → ★4 を要求すべきです。

3. その会社から、あなたの会社の社内システムに接続しますか? 取引先がリモートアクセスなどで自社の内部ネットワークに入ってくる場合、そこが攻撃の侵入口になるリスクがあります。もし答えが「はい」なら → ★4 を要求すべきです。

もし上記3つの質問の答えがすべて「いいえ」であれば、その取引先には → ★3 のレベルを要求するのが適切とされています。

このように、取引の重要性に応じて求めるレベルが変わるのが、この制度の大きな特徴です。そして、もし取引先から★4のような高いレベルを求められた場合、その対策費用は正当な交渉材料になることを覚えておきましょう。国はこの制度に基づく対策費用を「価格交渉(価格転嫁)の正当な材料」として認める指針を示しています。これは、セキュリティ強化が単なるコストではなく、取引価値を高める投資であるという考え方です。

制度開始に向けて、今からできる準備とは?

特に中小企業にとって重要なのは、SCS評価制度が最新・高価なセキュリティ製品の導入よりも、「管理され、運用されている状態」を重視しているという点です。つまり、社内のIT環境が「野放し」になっていないことを示せれば良いのです。

まずは★3の取得を目標として、以下の4つの基本的な準備から始めましょう。

1. 資産を把握する (Understand Your Assets) 最初の、そして最も重要な一歩は「棚卸し」です。社内にどんなPCが何台あり、どのOS(Windows 11など)が使われているか、ネットワーク機器は誰が管理しているかをリスト化します。完璧を目指す必要はありません。まずはExcelシート1枚にまとめることから始めましょう。

2. 端末の基本対策を徹底する (Implement Basic Device Security) 特別な対策は不要です。OSやソフトウェアを常に最新の状態に保つ、ウイルス対策ソフトを全端末に入れる、離席時には画面をロックする、といった基本的なルールを決め、実行することが求められます。

3. ネットワークの境界を守る (Defend Your Network Boundary) 会社のネットワークの入口を守る対策です。基本は「原則として外部からの通信はすべて拒否し、必要なものだけを許可する(Deny by default)」という考え方です。UTMやファイアウォールといった基本的な機器でこのルールを運用します。

4. ルールを文書にする (Document Your Rules) 上記のようなルールを、簡単な文書に残しましょう。立派な規程は不要です。A4で1〜2枚あれば十分です。「うちはこういうルールでやっています」と、決めたことを説明できる状態が評価のポイントになります。

これらの準備を効率的に進めるためには、ITツールの活用も有効です。専門家は、以下の3つを「三種の神器」として挙げています。

• IT資産管理システム ステップ1の「資産の把握」を自動化してくれます。どのPCがどのOSを使っているかを常に最新の状態でリスト化できるため、棚卸しの手間がゼロになります。

• EPP (Endpoint Protection Platform) ステップ2で求められる、進化したウイルス対策ソフトです。単にウイルスを検知するだけでなく、「怪しい動き」も捉えることができます。

• UTM (Unified Threat Management) ステップ3の「ネットワークの門番」役です。不正な通信をブロックするだけでなく、通信の記録(ログ)を残す機能が重要です。特に★4を目指す上で最大の壁となるのが「ログの6ヶ月保管」という要件です。中小企業にとって、この課題を解決する一番の近道は、ログをクラウドに自動保存してくれる機能を持つUTMを選ぶことです。

まとめ:スケジュールと制度の重要性

最後に、SCS評価制度の公式スケジュールを確認しておきましょう。

• 〜2026年3月 要求事項や評価基準の最終決定

• 2026年度上半期 (4月〜9月) 制度開始に向けた準備期間

• 2026年度下期に運用開始(予定) ★3および★4の評価が正式にスタート

SCS評価制度への対応は、単なるコストではなく、「信頼」と「事業継続」への投資です。この制度が本格的に始まれば、評価を取得していないことが入札で不利になったり、既存の取引先からの信頼を失ったりする可能性があります。それは、企業にとって計り知れないビジネスリスクとなり得ます。

受け身で待つ時間は終わりました。この記事で紹介した4つの準備ステップを、あなたの会社の即時行動計画としてください。まずは今日、自社の資産を簡単なリストにまとめることから始める。それが、あなたのビジネスと、未来のサプライチェーンにおける自社の立ち位置を守るための、最も重要で確実な第一歩となるのです。

そんなところで